m Capturas agregadas (no todas) |

m Cambios finales, todas las capturas agregadas. Etiqueta: editor de código 2017 |

||

| (No se muestran 2 ediciones intermedias del mismo usuario) | |||

| Línea 8: | Línea 8: | ||

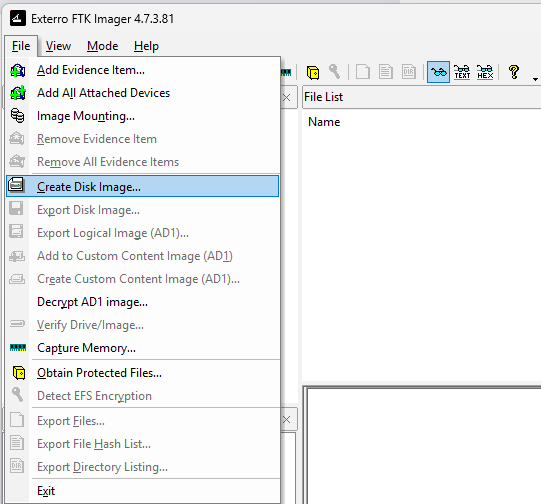

* Elegir la fuente (dispositivo de origen): En la ventana principal de FTK Imager, seleccionar "File" en la barra de menú y luego elegir "Create Disk Image". | * Elegir la fuente (dispositivo de origen): En la ventana principal de FTK Imager, seleccionar "File" en la barra de menú y luego elegir "Create Disk Image". | ||

[[Archivo:Ftkimager-1.png|centro|miniaturadeimagen]] | |||

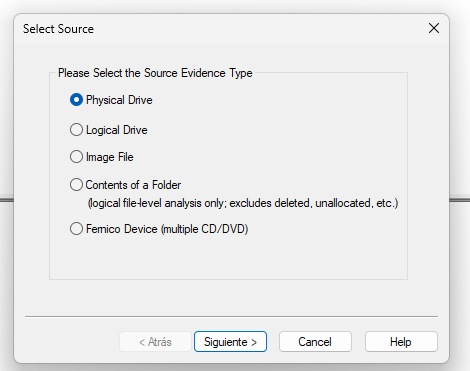

* Seleccionar el tipo de fuente: | * Seleccionar el tipo de fuente: | ||

*# '''Physical Drive''': Para copiar un disco duro completo, seleccionar "Physical Drive". | *# '''Physical Drive''': Para copiar un disco duro completo, seleccionar "Physical Drive". | ||

| Línea 14: | Línea 15: | ||

* Luego, elegir la unidad correspondiente desde la lista. | * Luego, elegir la unidad correspondiente desde la lista. | ||

[[Archivo:Ftkimager-2.png|centro|miniaturadeimagen]] | |||

=== 3. Configurar la creación de la imagen === | === 3. Configurar la creación de la imagen === | ||

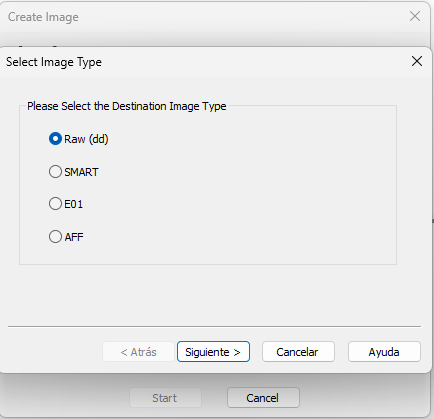

| Línea 23: | Línea 24: | ||

*# '''Aff (Advanced Forensic Format)''': Otro formato útil si se emplean herramientas forenses compatibles con él. | *# '''Aff (Advanced Forensic Format)''': Otro formato útil si se emplean herramientas forenses compatibles con él. | ||

*# '''SMART:''' Se utiliza para crear imágenes de disco en un formato de flujo de bits puro, ideal para sistemas de archivos Linux. | *# '''SMART:''' Se utiliza para crear imágenes de disco en un formato de flujo de bits puro, ideal para sistemas de archivos Linux. | ||

[[Archivo:Ftkimager-3.png|centro|miniaturadeimagen]] | |||

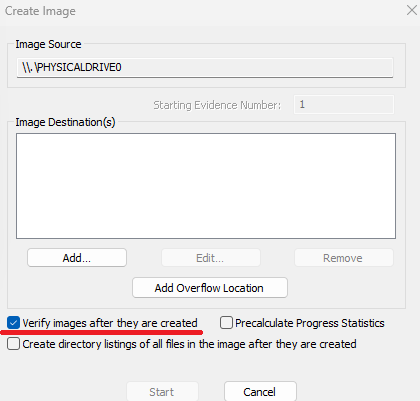

* Configurar las opciones de la imagen: | * Configurar las opciones de la imagen: | ||

| Línea 30: | Línea 31: | ||

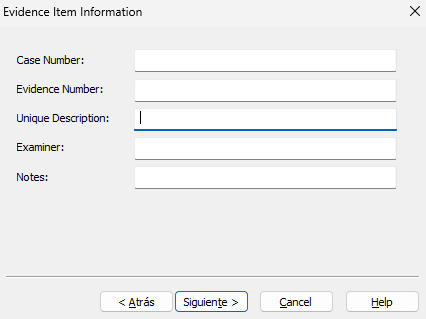

*# '''Descripción''': Se puede añadir una descripción o notas relevantes a la imagen forense que se está creando. | *# '''Descripción''': Se puede añadir una descripción o notas relevantes a la imagen forense que se está creando. | ||

[[Archivo:Ftkimager-5.png|centro|miniaturadeimagen]]Seleccionar el destino de la imagen: Elegir la unidad de almacenamiento donde se guardará la imagen forense. Es crucial utilizar una unidad distinta a la del dispositivo de origen para evitar la sobrescritura de datos. | |||

[[Archivo:Ftkimager-4.png|centro|miniaturadeimagen]] | |||

=== 4. Iniciar la creación de la imagen === | === 4. Iniciar la creación de la imagen === | ||

| Línea 37: | Línea 38: | ||

* Iniciar el proceso: Hacer clic en "Start" para comenzar la creación de la imagen. FTK Imager procederá a copiar los datos del dispositivo de origen a la imagen seleccionada. | * Iniciar el proceso: Hacer clic en "Start" para comenzar la creación de la imagen. FTK Imager procederá a copiar los datos del dispositivo de origen a la imagen seleccionada. | ||

* Monitorizar el proceso: Durante la creación, FTK Imager mostrará el progreso en una barra de estado. Este proceso puede tardar dependiendo del tamaño del dispositivo de origen. | * Monitorizar el proceso: Durante la creación, FTK Imager mostrará el progreso en una barra de estado. Este proceso puede tardar dependiendo del tamaño del dispositivo de origen. | ||

[[Archivo:Ftk-7.png|centro|miniaturadeimagen]] | |||

=== 5. Verificación de la imagen === | === 5. Verificación de la imagen === | ||

| Línea 42: | Línea 44: | ||

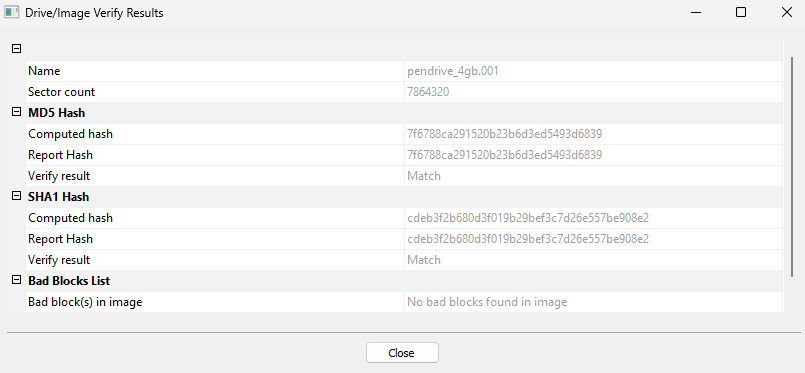

* Verificación automática: Al finalizar la creación de la imagen, FTK Imager llevará a cabo una verificación de la integridad de la imagen creada para asegurar que no haya sufrido alteraciones. | * Verificación automática: Al finalizar la creación de la imagen, FTK Imager llevará a cabo una verificación de la integridad de la imagen creada para asegurar que no haya sufrido alteraciones. | ||

* Generación de hash: Se generan valores hash (MD5, SHA1, SHA256) para el dispositivo de origen y para la imagen. Estos valores se utilizan para garantizar que los datos no hayan sido modificados. | * Generación de hash: Se generan valores hash (MD5, SHA1, SHA256) para el dispositivo de origen y para la imagen. Estos valores se utilizan para garantizar que los datos no hayan sido modificados. | ||

[[Archivo:Ftkimager-8.png|centro|miniaturadeimagen|538x538px]] | |||

=== 6. Documentar el proceso === | === 6. Documentar el proceso === | ||

* | * Informe forense: FTK Imager genera un informe en un documento .txt detallado que incluye información sobre la imagen creada, el dispositivo de origen, los valores hash, las fechas y otros detalles relevantes. | ||

* Guardar el informe: Guardar el informe en formato adecuado (PDF, HTML, etc.), lo que es crucial para mantener la cadena de custodia de la evidencia. | * Guardar el informe: Guardar el informe en formato adecuado (PDF, HTML, etc.), lo que es crucial para mantener la cadena de custodia de la evidencia. | ||

[[Archivo:Ftkimager-9.png|centro|miniaturadeimagen|413x413px]] | |||

=== 7. Verificación final y salida === | === 7. Verificación final y salida === | ||

Revisión actual - 14:33 23 may 2025

Pasos para hacer una copia forense usando FTK Imager

1. Abrir FTK Imager

- Iniciar FTK Imager: Abrir FTK Imager en el equipo forense, asegurándose de tener privilegios administrativos para acceder a todas las unidades de almacenamiento.

2. Seleccionar el dispositivo de origen

- Elegir la fuente (dispositivo de origen): En la ventana principal de FTK Imager, seleccionar "File" en la barra de menú y luego elegir "Create Disk Image".

- Seleccionar el tipo de fuente:

- Physical Drive: Para copiar un disco duro completo, seleccionar "Physical Drive".

- Logical Drive: Para copiar una partición específica, seleccionar "Logical Drive".

- Luego, elegir la unidad correspondiente desde la lista.

3. Configurar la creación de la imagen

- Seleccionar el tipo de imagen:

- E01 (EnCase): Formato comúnmente utilizado en investigaciones forenses.

- DD (RAW): Imagen en formato RAW, sin compresión ni modificaciones.

- Aff (Advanced Forensic Format): Otro formato útil si se emplean herramientas forenses compatibles con él.

- SMART: Se utiliza para crear imágenes de disco en un formato de flujo de bits puro, ideal para sistemas de archivos Linux.

- Configurar las opciones de la imagen:

- Verificación: Es recomendable activar la opción para realizar una verificación de la imagen tras la creación, garantizando que la copia sea exacta.

- Compresión: Se puede habilitar la compresión de la imagen si se busca ahorrar espacio, aunque en investigaciones forenses es preferible no usar compresión para evitar posibles alteraciones (adjuntado en la imagen del fondo de este punto).

- Descripción: Se puede añadir una descripción o notas relevantes a la imagen forense que se está creando.

- Verificación: Es recomendable activar la opción para realizar una verificación de la imagen tras la creación, garantizando que la copia sea exacta.

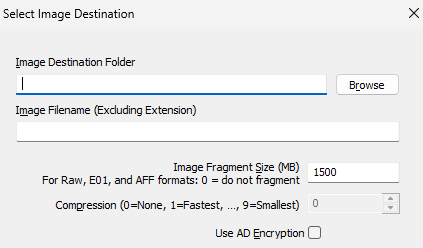

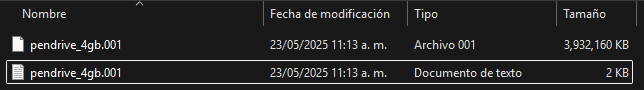

Seleccionar el destino de la imagen: Elegir la unidad de almacenamiento donde se guardará la imagen forense. Es crucial utilizar una unidad distinta a la del dispositivo de origen para evitar la sobrescritura de datos.

4. Iniciar la creación de la imagen

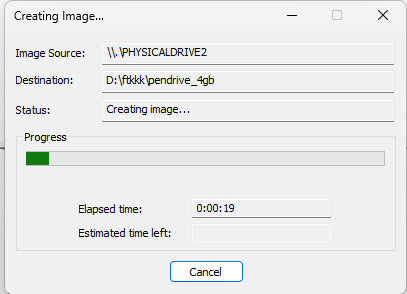

- Iniciar el proceso: Hacer clic en "Start" para comenzar la creación de la imagen. FTK Imager procederá a copiar los datos del dispositivo de origen a la imagen seleccionada.

- Monitorizar el proceso: Durante la creación, FTK Imager mostrará el progreso en una barra de estado. Este proceso puede tardar dependiendo del tamaño del dispositivo de origen.

5. Verificación de la imagen

- Verificación automática: Al finalizar la creación de la imagen, FTK Imager llevará a cabo una verificación de la integridad de la imagen creada para asegurar que no haya sufrido alteraciones.

- Generación de hash: Se generan valores hash (MD5, SHA1, SHA256) para el dispositivo de origen y para la imagen. Estos valores se utilizan para garantizar que los datos no hayan sido modificados.

6. Documentar el proceso

- Informe forense: FTK Imager genera un informe en un documento .txt detallado que incluye información sobre la imagen creada, el dispositivo de origen, los valores hash, las fechas y otros detalles relevantes.

- Guardar el informe: Guardar el informe en formato adecuado (PDF, HTML, etc.), lo que es crucial para mantener la cadena de custodia de la evidencia.

7. Verificación final y salida

- Revisión de la imagen: Asegurarse de que la imagen forense haya sido verificada correctamente y que se haya guardado en el destino correcto.

- Almacenamiento de la imagen y los hashes: Guardar tanto la imagen forense como los valores hash en un lugar seguro, preferentemente en un dispositivo de almacenamiento distinto al del dispositivo de origen.