Introducción.

Esta guía tiene como objetivo enseñar paso a paso cómo realizar una prueba de penetración (pentest) en un entorno controlado o autorizado. Desde el uso de herramientas hasta la generación de un reporte final.

Etapas del Pentest.

1- Recolección de información (Reconocimiento).

Herramientas y comandos:

- Whois: Obtención de información de registro de dominio.

Ejemplo: whois dominio.com

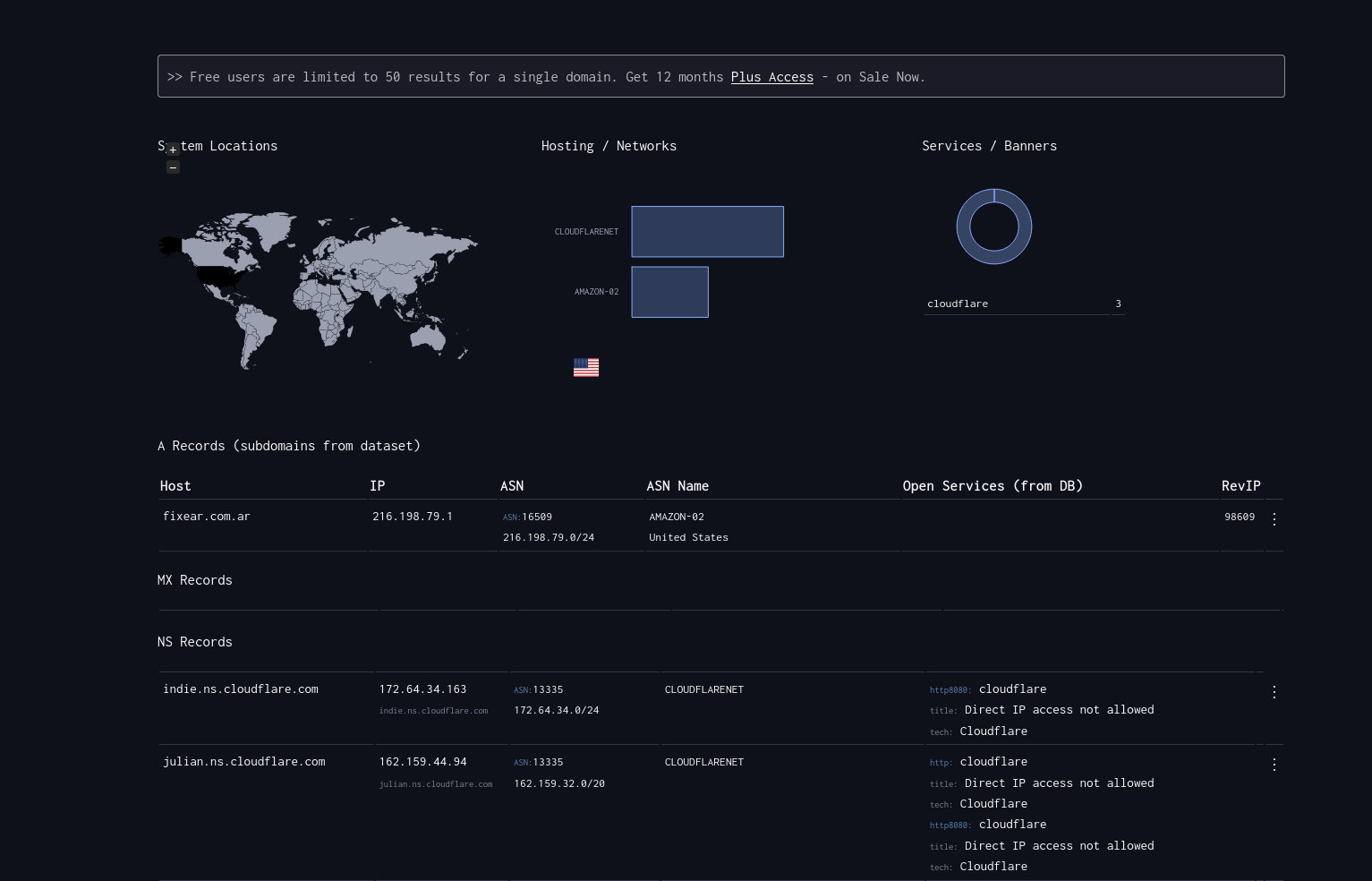

- DnsDumpster: Investigación de dominios.

- nslookup / dig: Consulta registros DNS.

Ejemplo: nslookup dominio.com - dig dominio.com any

- theHarvester: Recolección de correos, subdominios, y nombres públicos.

Ejemplo: theHarvester -d dominio.com -b google

- Shodan / Censys: Identifica dispositivos expuestos públicamente.

2- Escaneo.

Herramientas y comandos:

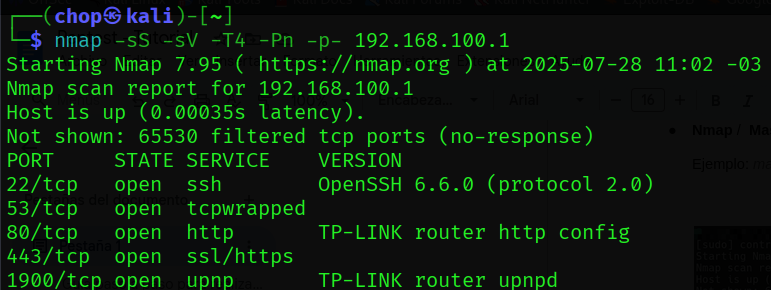

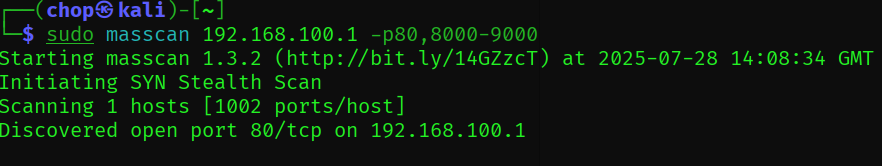

- Nmap / Masscan: Escaneo de puertos, servicios, y sistemas operativos.

Ejemplo: masscan -p1-65535 IP --rate=10000 - nmap -sS -sV -O -p- IP

3- Enumeración.

Herramientas y comandos:

- Enum4linux (para entornos Windows)

Ejemplo: enum4linux -a IP

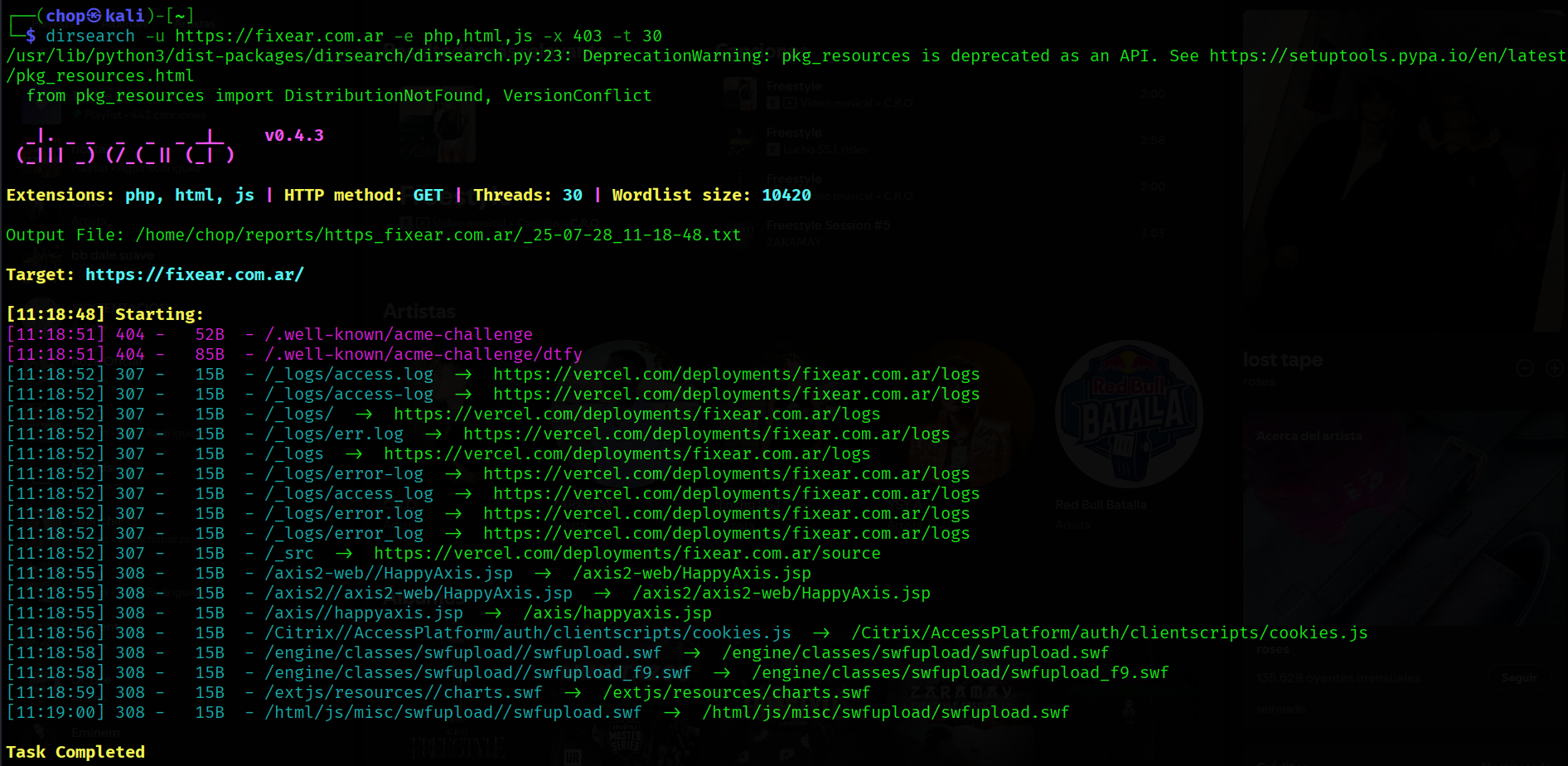

- Gobuster / Dirsearch: Enumeración de directorios.

Ejemplo: gobuster dir -u http://IP -w /usr/share/wordlist/directory-list-2.3-medium.txt

- Nikto: Escaneo de vulnerabilidades.

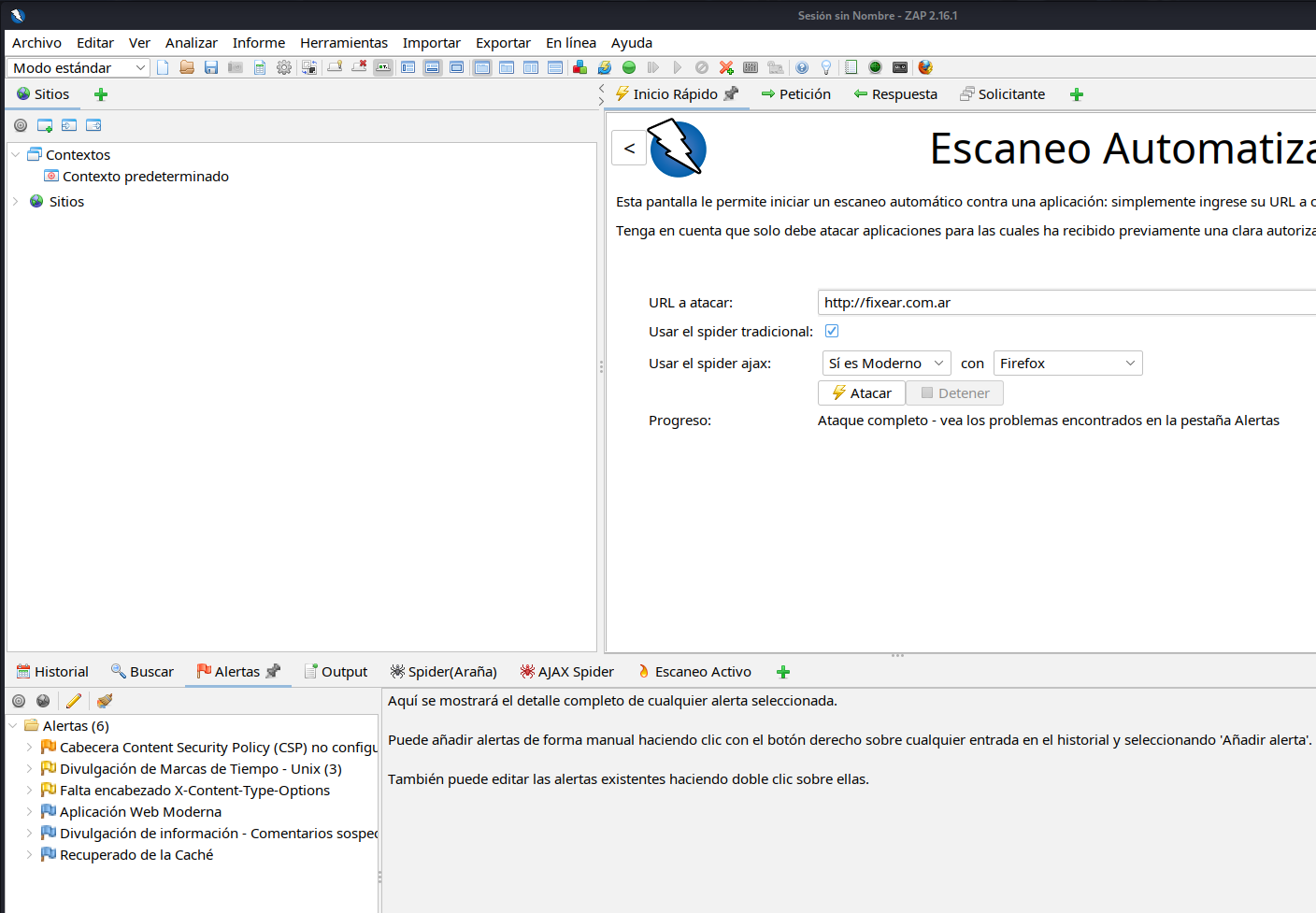

Ejemplo: nikto -h http://ejemplo.com Zaproxy: Escaneo automático de vulnerabilidades web.

4- Explotación.

Herramientas y comandos:

- Metasploit: proporciona información sobre vulnerabilidades y facilita la realización de pruebas de penetración.

Ejemplo: msfconsole

use exploit/…

set RHOST IP

set PAYLOAD …

run

- Searchsploit: Busca exploits disponibles localmente.

Ejemplo: searchsploit nombre_servicio

- ExploitDB / GitHub: Busqueda de exploits actualizados.

Ejemplo de inicializacion de metasploit.

5- Escala de Privilegios.

Herramientas y comandos:

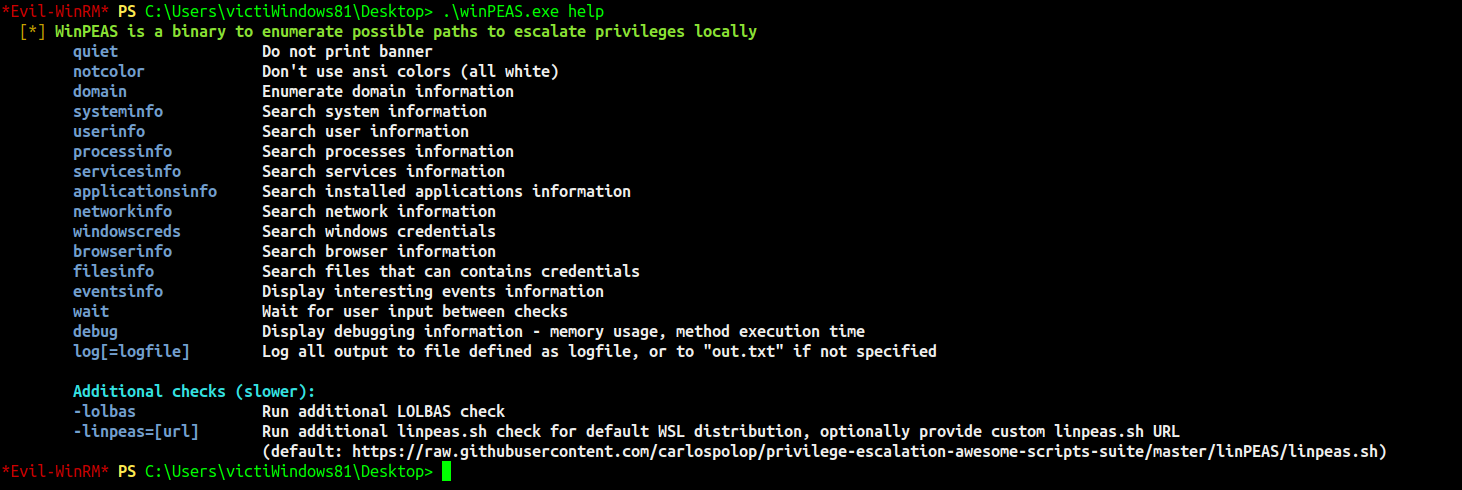

- LinPEAS / WinPEAS: Enumeración de posibles vectores para escalar privilegios.

sudo -l:Verifica comandos que el usuario puede ejecutar como root.

6- Post-Explotación.

- Recolección de hashes.

- Pivoting.

- Mantenimiento de acceso (Si está autorizado)

7- Generación del reporte.

Estructura sugerida:

- Resumen ejecutivo: Breve descripción de los hallazgos.

- Metodología: Herramientas y técnicas utilizadas.

- Hallazgos técnicos: Con capturas y descripciones.

- Recomendaciones: Cómo mitigar cada hallazgo.

Herramientas para generar reportes:

- Markdown / Typora

- Word / Google Docs

- Dradis / Serpico (para automatizar)

Consideraciones Finales.

Antes de iniciar cualquier tipo de prueba de penetración, es fundamental contar con los permisos necesarios por parte de los responsables del entorno objetivo. Realizar este tipo de actividades sin autorización puede tener consecuencias legales graves. Además, es importante documentar cada paso realizado, incluyendo comandos, hallazgos y fechas, para poder generar un reporte claro y reproducible. Finalmente, se recomienda practicar siempre en entornos controlados o laboratorios, lo cual permite aprender sin afectar a terceros y con total seguridad.